Kriminalisté z USA, Kanady a 11 evropských zemí zaznamenali minulý týden mimořádný úspěch. Podařilo se jim rozbít zločinecký gang Hive, který přes rok a půl vydíral společnosti z celého světa. Postup útočníků byl vždy stejný: nejprve si zkopírovali citlivá data napadené organizace a následně zašifrovali soubory v její počítačové síti. Poté požádali o dvojí výkupné – za dešifrování souborů a za nezveřejnění ukradených dat na webu Hive Leak. Kybernetickým vyděračům padlo podle Europolu za oběť přes 1500 organizací z více než 80 zemí. Na výkupném zaplatili takřka 100 milionů eur (2,4 miliardy korun).

Vyděračský software zasáhl každou 13. nemocnici

Podobných kybernetických útoků po celém světě včetně Česka v poslední době dramaticky přibývá. Mezi atraktivní cíle patří v poslední době také zdravotnická zařízení. Jsou v hledáčku řady kybernetických gangů, zaměřila se na ně i skupina Hive. Útočníci vědí, že si nemocnice nemohou dovolit výpadek služeb a že v případě zveřejnění citlivých údajů hrozí obří ztráta reputace. Podle údajů kyberbezpečnostní společnosti Check Point Software Technologies byla na konci loňského roku terčem ransomwaru – tedy softwaru, který stojí za výše popsaným typem útoku – každá 13. zdravotnická společnost. Ještě během prázdnin a září to přitom byla pouze jedna z padesáti.

Mezi atraktivní cíle kyberútoků patří zdravotnická zařízení. Nemocnice si nemohou dovolit výpadek služeb a únik citlivých údajů představuje ztrátu reputace.

Hive například v říjnu zaútočil na nemocnici Lake Charles Memorial v americké Louisianě. Hackeři se dostali k osobním údajům téměř 270 tisíc pacientů, zašifrování systémů se naštěstí podařilo zabránit. O dva měsíce dříve čelila rozsáhlému útoku francouzská nemocnice Centre Hospitalier Sud Francilien, kterou paralyzovala skupina LockBit 3.0. Žádala výkupné ve výši 10 milionů dolarů. Nemocnice musela kvůli nefunkčním přístrojům některé pacienty převézt do jiných zařízení a personál se vrátil k papíru a tužce.

Útoky se nevyhýbají ani českým nemocnicím. Na začátku pandemie covidu, den po vyhlášení prvního nouzového stavu, ochromili hackeři Fakultní nemocnici Brno. Zasáhl ji vir Defray, útočníkům se podařilo dostat dovnitř sítě několik týdnů před spuštěním útoku. Nemocnice po něm přišla o spoustu organizačních dat, smluv či vědeckých podkladů. Počítačový vir zničil i velkou část záloh. Škoda vystoupala na 150 milionů korun. Jak před časem zjistil server Aktuálně.cz, stopy vedou do Ruska, konkrétního pachatele však policie nenašla. Pár měsíců před brněnským špitálem zasáhl kyberútok i nemocnici v Benešově, kde způsobil škodu přes 59 milionů korun.

„Amatérské“ pokusy vedou, přibývají však i sofistikované

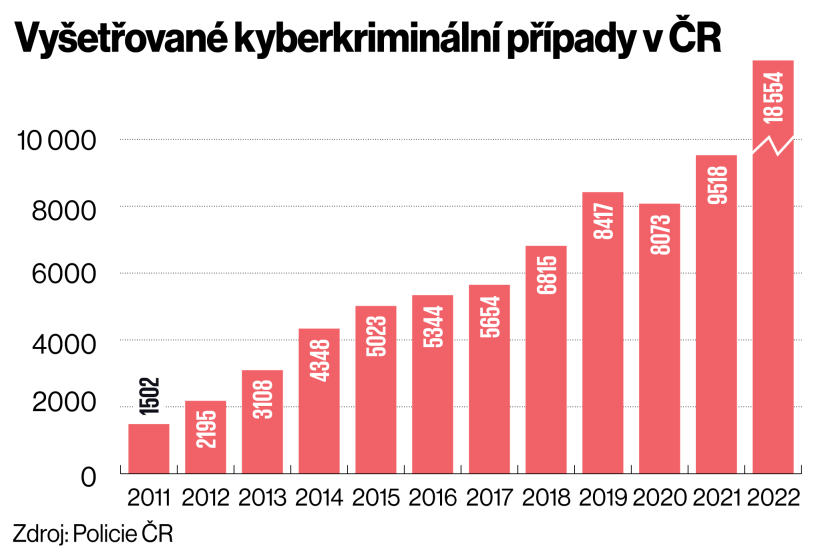

Česká policie loni zaznamenala v kyberprostoru přes 18,5 tisíce trestných činů, což je meziročně o 95 procent více. Tvoří přes deset procent celkové registrované kriminality. Do kyberprostorů se podle policistů přesunula celá škála trestné činnosti, která je známá i z reálného světa: od násilné přes majetkovou až po mravnostní skutky. Většina kyberkriminality, kterou se policie zabývá, je obdobou drobných krádeží v reálném světě. Opravdu velkých, sofistikovaných útoků, kdy je terčem například infrastruktura mobilních operátorů, proběhne za rok jen několik.

Potvrzuje to i Václav Svátek, jehož společnost ČMIS patří k předním provozovatelům webhostingových a datových center v Česku. Ta jsou pod útoky neustále, obvykle jde spíše o „amatérské“ pokusy. „Asi jako když bude zloděj na sídlišti zkoušet kliky u aut, jestli to náhodou nevyjde. Nejčastější z nich jsou známé DDoS útoky, při nichž dochází k zahlcení počítačů vysláním velkého množství požadavků. Těch sofistikovaných útoků je o něco méně, ale i jejich frekvence roste,“ říká Svátek. Intenzita kybernetických útoků se podle něj zvyšuje meziročně o dvacet až třicet procent.

Vyšetřované kyberkriminální případy v ČR

Útoky obecně míří tam, kde jsou velké objemy dat a zejména osobních údajů, tedy například na e‑mailové služby či e‑shopy. „Čím více osobních dat útočník získá nebo čím větší firmu, která data pro práci potřebuje, ochromí, tím větší může být jeho zisk. Ať prodejem dat firmě zpět nebo jejich zpeněžením na darknetu,“ říká Svátek.

Jeho firma například „hostovala“ na svých serverech akreditační systém sloužící pro setkání politiků s novináři během předsednictví Česka v Radě Evropské unie. „Jednalo se o citlivé místo pro celé předsednictví, útoky na tento cíl nicméně nepřekročily průměr útoků na jiná místa, která chráníme. S ochranou a detekcí útoků nám pomáhala armádní kyberrozvědka,“ říká Svátek.

Je to příliš drahé, myslí si manažeři o kyberbezpečnosti

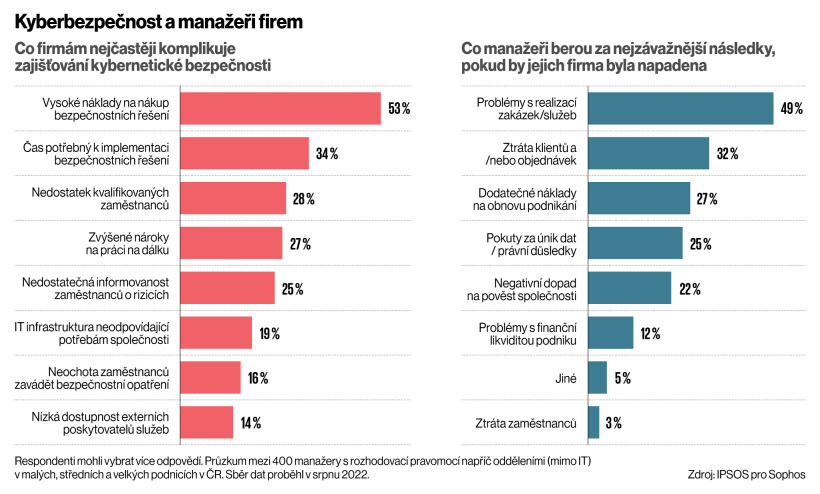

Řada firem ovšem kyberbezpečnost podceňuje. Manažeři v českých firmách – kromě těch, kteří mají IT přímo v popisu práce – považují podle průzkumu společnosti Sophos za největší problémy při zajišťování digitální ochrany vysoké náklady na pořízení bezpečnostního řešení, nedostatek času na implementaci a nedostatek kvalifikovaných zaměstnanců. Pro srovnání: Poláci a Maďaři na problém vysoké ceny poukazují výrazně méně.

Tomáš Kudělka, ředitel technologického týmu poradenské společnosti KPMG, upozorňuje, že zásadním problémem je lhostejnost, a to jak samotných expertů, tak i managementu firem. „Doba ignorance či podceňování kyberbezpečnosti ale brzy skončí,“ říká Kudělka. Přístup ke kyberbezpečnosti se nevyhnutelně musí zpřísnit. Směřuje k tomu i legislativa.

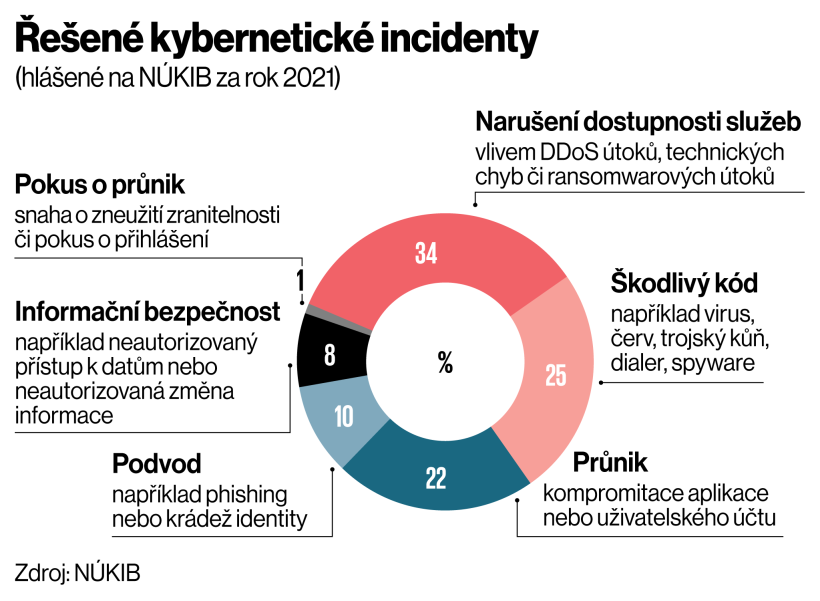

Řešené kybernetické incidenty

Rada Evropské unie v závěru roku schválila kyberbezpečnostní směrnici NIS2, kterou Česko musí do svého právního řádu promítnout nejpozději ve druhé polovině příštího roku. „Směrnice je bez nadsázky revoluční. Ukládá povinnosti nejen firmám, které patří do kritické infrastruktury, ale všem podnikům, které mají obrat nad deset milionů eur a více než 50 zaměstnanců. Zvýšené nároky klade i na státní správu,“ říká Kudělka. Přímo dopadne přibližně na 17krát větší počet organizací, než které regulovala dosavadní směrnice.

Podniky si podle směrnice budou muset pohlídat náležitou úroveň kyberbezpečnosti nejen u sebe, ale i u svých dodavatelů. Mohou u nich kvůli tomu dokonce provádět audit. Za porušení povinností je budou čekat sankce. „NIS2 hovoří o odpovědnosti vedení, takže budoucí kiksy už nepůjde hodit jen na bezpečnostního manažera. Za porušení NIS2 si může firma vykoledovat pokutu až 10 milionů eur,“ říká Kudělka.

Nová směrnice NIS2 se týká podniků s obratem nad 10 milionů eur a více než 50 zaměstnanci. Zasáhne 17krát větší počet organizací než dosavadní regulace.

Ještě přísnější je evropské nařízení DORA, které se zaměřuje na zabezpečení finančních institucí. Začalo platit v polovině ledna a firmy mají nyní dva roky, aby mu přizpůsobily své zabezpečení. Mělo by přinést větší úroveň důvěry ve finanční sektor a vymazat rozdíly ohledně bezpečnosti mezi jednotlivými institucemi. „Bankovní sektor obecně patří k těm vyspělejším ve srovnání s dalšími obory. Ale v řadě případů je o krok pozadu proti institucím ve vyspělých státech. A často i samotným útočníkům,“ říká senior specialista na kyberbezpečnost v poradenské společnosti PwC Petr Šimsa.

„Nařízení klade důraz na zavádění preventivních opatření i na vybudování dovedností reakce pro případy, kdy prevence selže,“ říká Šimsa. Finanční instituce budou muset nastavit systém pro identifikaci útočníků. A jak na případné narušení bezpečnosti reagovat. Nařízení se ovšem týká i nastavení bezpečnosti u dodavatelů.

„Pokud instituce doposud věnovala kybernetické bezpečnosti dostatečnou pozornost, tak dodatečné investice budou relativně nízké. Pokud však kybernetická bezpečnost byla mimo priority organizace, může se jednat o náročnou implementaci v řádech milionů korun,“ říká Šimsa.

Jak proniknout do fabriky přes počítač i po svých

Finanční instituce také budou muset pravidelně testovat úroveň zabezpečení včetně simulací útoků. K tomu už řada firem dnes přistupuje. Pro identifikaci slabin si často najímají takzvané etické hackery. Ti se snaží proniknout do firem, vyhledávají zranitelnosti a s vědomím zadavatele se je snaží prolomit. Může jít o jednoduché penetrační testy, při nichž vyhledávají bezpečnostní slabiny jednoho konkrétního webu nebo systému. Nebo může jít o simulaci komplexního útoku na firmu jako celek, takový způsob se nazývá red team.

„Předstíráme skutečné útočníky, zločince či agenty nepřátelských států. Nedíváme se pouze na jeden systém a testujeme schopnosti ochrany. Jde o test, který trvá několik týdnů, nebo dokonce měsíců. Útoky musí zahrnovat moment překvapení, nemůžeme říci, kdy konkrétně k nim dojde,“ říká etický hacker Chris Cowling, který působí jako senior bezpečnostní specialista ve společnosti Unicorn.

Kyberbezpečnost a manažeři firem

Během útoků například zasílají phishingové e‑maily zaměstnancům. Do firem se snaží proniknout i fyzicky, aby sami do počítačů uvnitř podnikové sítě nainstalovali škodlivé kódy nebo programy, které monitorují činnost klávesnice.

Škála možností, jak se do podnikové sítě dostat, je podle Cowlinga široká. Od naklonování přístupové karty přes krádež notebooku některého zaměstnance po simulované vloupání přímo do firmy. „Pochopitelně k tomu máme schválení, podepsaný dopis, že se o něco podobného budeme pokoušet, kdyby nás chytili strážní či policie. Obvykle máme ve firmě jediný kontakt, který o tom ví,“ říká Cowling.

Nejjednodušší cesta dovnitř firmy vede prostřednictvím zaměstnanců, kteří mohou snadno podlehnout nějaké formě manipulace. Navíc toho podle Cowlinga na sebe i na firmu spoustu sami prozradí, třeba na sociálních sítích. Často nevědomky – třeba se na Instagramu pochlubí fotkou s novou přístupovou kartou. A to i ve firmách, kde jsou zaměstnanci proti kybernetickým hrozbám trénováni. Situace se však prý postupně zlepšuje. Navíc se dají využít novější technologie jako nové způsoby přihlašování bez hesla pomocí biometrických údajů.

Cílem podle Cowlinga není jen otestovat, že se někdo umí dostat dovnitř, ale také otestovat schopnosti odhalení takových útoků a reakce firmy i jejích zaměstnanců na podobné útoky. „V určité fázi útoku se schválně chceme nechat chytit. A pak jen ohlásíme, jak dlouho to trvalo, než nás někdo chytil. A pochopitelně sdělíme firmám, co mají dělat. Třeba že mají nainstalovat bezpečnostní záplatu v softwaru nebo naprogramovat bezpečnější kód. Ale také že mají změnit úhel pohledu kamer nebo vyměnit přístupové karty, protože ty jejich současné jsou snadno zkopírovatelné,“ vysvětluje Cowling.

Zaujal vás článek? Pošlete odkaz svým přátelům!

Tento článek je odemčený. Na tomto místě můžete odemykat zamčené články přátelům, když si pořídíte předplatné.

Aktuální číslo časopisu Ekonom

Aktuální číslo časopisu Ekonom

Martin Petříček

Martin Petříček