Jasně to prokázala konference IT Security 2006, kterou letos zjara pořádala společnost IIR (Institute for International Research. Na uvedené téma hovořil doc. RNDr. Milan Berka, CSc., manažer bezpečnosti IT GTS Novera Praha. Pro informaci a inspiraci čtenářů MŘ uvádíme záznam z jeho vystoupení.

Základem systému řízení informační bezpečnosti ISMS (Information Security Management System), zvaného též Systém řízení bezpečnosti informací, jsou normy informační bezpečnosti. Je to něco podobného jako všeobecně známé ISO v řízení kvality, ale v tomto případě jde o řízení bezpečnosti informačních systémů. Důvodů proč je dobré zavádět tyto normy do praxe je víc. Především se tím zavádí pořádek do informací, IS a jejich vazeb. Zajišťuje se tak i ochrana informací před zničením, odcizením či zneužitím, což zvyšuje důvěryhodnost organizace a zlepšuje její image na veřejnosti. Navíc tím firma získává výhodu při výběrových řízeních.

HLAVNÍ KROKY IMPLEMENTACE ISMS

Všechno začíná rozhodnutím managementu o zavádění ISMS. Jde o strategické rozhodnutí, neboť se jedná o řídící systém, který je velmi silně integrován do nejdůležitějších procesů organizace. Bez účinné podpory managementu by nebylo možné ISMS zavést, provozovat a udržovat, natož pak dále zlepšovat a rozvíjet.

Druhým krokem je stanovení rozsahu a struktury ISMS. Jde o to, co se bude chránit a na které oblasti organizace se bude ISMS vztahovat. K tomu je potřebné shromáždit řadu informací a podkladů. Základním podkladem pro stanovení bezpečnostního rámce, rozsahu a struktury ISMS by měla být úvodní analýza (vstupní audit) ISMS. Dalším zdrojem pro stanovení rozsahu a struktury ISMS je souhrn (seznam) informačních aktiv (tj. dat, informací, majetku, které jsou důležité a zranitelné z hlediska informační bezpečnosti. Z úvodní analýzy vyplyne dosavadní stav informační bezpečnosti, struktura, ocenění a přirozené vlastnictví informačních aktiv. Úvodní analýza je prakticky nezbytným krokem pro definování základních principů v bezpečnostní politice a stanovení toho, co je třeba udělat.

Dalším krokem je stanovení bezpečnostní politiky. Bezpečnostní politika, jak vyplývá z požadavku normy, je povinný dokument. Vychází ze specifických podmínek organizace, jejích procesů, struktury a používaných aktiv. Tento povinný dokument musí být schválen vrcholovým vedením organizace a musí s ním být seznámeni všichni zaměstnanci organizace. Minimální obsah politiky ISMS je následující:

cíle v oblasti ISMS, celková strategie a rámec zásad ISMS,

požadavky vyplývající z hlavních činností organizace, legislativní, normativní požadavky a smluvní závazky,

organizační a odpovědnostní struktura a vazby informační bezpečnosti v systému řízení organizace,

stanovení kritérií a způsobu řízení rizik a základních bezpečnostních opatření.

Zavedení systematického řízení rizik jako další krok, nebo spíše subsystém ISMS, představuje systematickou práci s podstatnými riziky, které v oblasti informační bezpečnosti existují. Patří sem hodnocení rizik ISMS, analýza rizik a jejich řízení, zdůvodnění a výběr vhodných opatření (Prohlášení o aplikovatelnosti - POA) a schválení navržených opatření vedením.

Dalším krokem je implementace a provoz ISMS. Aby mohl být ISMS úspěšně zaveden do praxe, je nutno zajistit minimálně toto:

zpracovat plán zvládání rizik, s ohledem na priority, odpovědnost a pravomoci,

zajistit zdroje lidské a finanční prostředky pro plnění jednotlivých programů řízení rizik, provoz a implementaci ISMS,

připravit programy vzdělávání a zvyšování bezpečnostního povědomí zaměstnanců,

implementovat zvolená opatření prostřednictvím programů řízení rizik,

popsat procesy pro řízení informační bezpečnosti a uplatnit je v provozu organizace,

řídit lidské a finanční zdroje,

implementovat postupy a procesy včetně nezbytných kontrol pro denní monitorování a kontrolu informační bezpečnosti, zajistit rychlou detekci a reakci na bezpečnostní incidenty a zvyšovat účinnost ISMS.

Monitorování a přezkoumávání ISMS je dalším důležitým krokem. Organizace musí monitorovat a provádět další kontroly a testy tak, aby se především identifikovaly chyby ve zpracování informací a odhalily bezpečnostní incidenty i pokusy o narušení bezpečnosti. Monitorováním se odhalí též slabá místa v ISMS a zjistí se, zda nastavené bezpečnostní procesy a činnosti fungují správně. Poté lze určit způsob eliminace bezpečnostních problémů s ohledem na priority organizace.

Je vhodné používat různé druhy testování pro odhalování bezpečnostních problémů, např. penetrační testy apod. Také je nutné pravidelně ověřovat ISMS z hlediska plnění bezpečnostní politiky, cílů a programů pro snižování rizik a s ohledem na výsledky bezpečnostních auditů, incidentů, příp. podnětů zákazníků a jiných stran. Rovněž pravidelně je třeba hodnotit úroveň přijatých rizik s ohledem na změny v organizaci, technologiích, podnikatelských cílech a procesech i změnách vnějšího prostředí. Požadavkem je také pravidelně provádět interní audity ISMS - sestavit plán auditů (povinný záznam), provádět přezkoumávání ISMS vedením (minimálně 1 x ročně) a zaznamenávat všechny činnosti a incidenty, které by mohly mít vliv na efektivitu nebo výkon ISMS

Údržba a zlepšování ISMS je posledním krokem a subsystémem ISMS. Zahrnuje identifikaci a evidenci možností pro zlepšování, realizaci nápravných a preventivních opatření na základě zjištěných neshod v ISMS. Také je nutné projednávat a seznamovat všechny zainteresované strany s výsledky přijatých opatření, zajistit, aby navrhovaná zlepšení dosáhla předpokládaných cílů. Proto je třeba popsat a zavést procesy, které umožní provádět nápravná opatření zaměřená na identifikaci neshod, nedostatků a bezpečnostních incidentů, zjišťování jejich příčin a přijímání a kontrolu takových nápravných opatření, aby se jejich opakování stalo méně pravděpodobným. A také přijímání preventivních opatření na základě analýzy rizik a zkušeností z jiných organizací.

ZÁSADY PRO MANAGEMENT

Do zajištění bezpečnosti informačních systémů musí být aktivně zapojen management. Při zavádění ISMS by se měl řídit zásadami, které lze shrnout do 13 bodů:

1. Bezpečnost informací se musí stát prioritou vrcholového vedení.

2. Bezpečnost informací "něco stojí"; investované prostředky by měly produkovat výsledek a ne pouze nákladný konzultační proces.

3. Míra bezpečnosti by měla být úměrná škodě, která může být způsobena.

4. Bezpečnost informací není jednorázový akt, ale nikdy nekončící proces, který musí být řízený.

5. Přehnané nároky na bezpečnost jdou na úkor funkcionality a ve svých důsledcích spíše škodí než pomáhají.

6. Nejúčinnější je bezpečnost, která se řeší od začátku implementace informačního systému a je jeho integrální součástí.

7. Prolomení bezpečnosti může zabránit kombinace opatření na několika vrstvách (organizační, personální, objektová, technická, komunikační, provozní, programová).

8. Bezpečnost informací je multioborová problematika, kterou nezvládne běžný správce IS, administrátor ani programátor.

9. Bez důkladného a kontinuálního vzdělávání zaměstnanců v oblasti ISMS nelze provozovat sebelépe implementovaný systém.

10. Bezpečnost informací nesmí být překážkou podnikání a naopak úspěšné podnikání není možné bez zajištění bezpečnosti informací.

11. Bezpečnostní manažer musí být podřízen pouze vrcholovému vedení nebo musí být nezávislý, rozhodně nelze tuto funkci spojovat s provozem IT nebo IS.

12. Implementace technologických prostředků není implementací ISMS.

13. Je třeba mít se na pozoru před firmami a jednotlivci, kteří o sobě prohlašují, že ISMS rozumí, většinou to není pravda.

Zapsal - pn -

Zaujal vás článek? Pošlete odkaz svým přátelům!

Tento článek je odemčený. Na tomto místě můžete odemykat zamčené články přátelům, když si pořídíte předplatné.

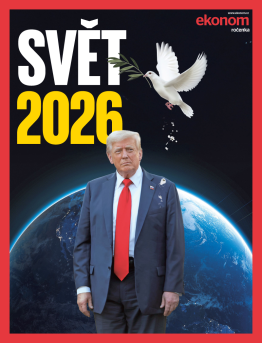

Aktuální číslo časopisu Ekonom

Aktuální číslo časopisu Ekonom